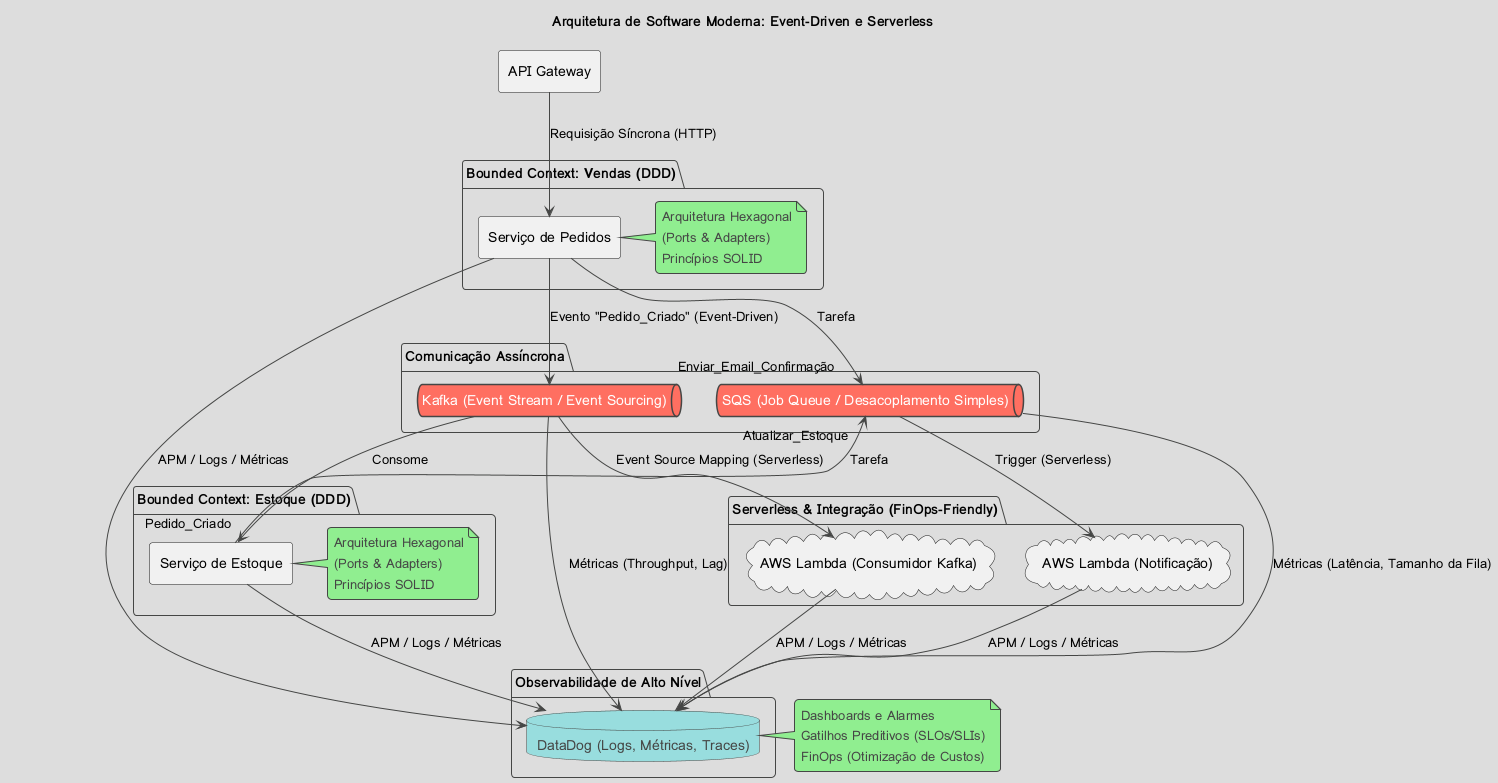

Resumo: A transição para arquiteturas de microserviços e event-driven impôs uma complexidade inerente aos sistemas distribuídos. Este artigo técnico visa fornecer ao desenvolvedor sênior uma visão consolidada e aprofundada dos princípios e tecnologias essenciais para projetar, construir e operar ecossistemas de software modernos, resilientes e economicamente eficientes. Abordamos a sinergia entre o Domain-Driven Design (DDD) e as arquiteturas Clean/Hexagonal para garantir a modularidade e a separação por domínio. Analisamos os trade-offs técnicos entre SQS e Kafka na comunicação assíncrona e exploramos a otimização de custos e escalabilidade através do Serverless e FinOps. Por fim, detalhamos a implementação de Observabilidade de Alto Nível utilizando DataDog, com foco em logs estruturados, tracing distribuído e gatilhos preditivos.

1. Introdução

O papel do desenvolvedor sênior transcende a codificação, exigindo a capacidade de arquitetar soluções que equilibrem resiliência, escalabilidade e manutenibilidade em ambientes de nuvem. A adoção de microserviços, embora prometa autonomia e desacoplamento, introduz desafios significativos na comunicação e na visibilidade operacional. Este artigo serve como um guia técnico para navegar por esses desafios, unindo os princípios de design de software mais rigorosos com as ferramentas de infraestrutura e observabilidade de ponta.

2. Pilar I: Design de Software e Separação de Responsabilidades

A fundação de qualquer sistema distribuído de sucesso reside na clareza de suas fronteiras conceituais e técnicas.

2.1. Domain-Driven Design (DDD) e Separação por Domínio

O Domain-Driven Design (DDD) [1] é a metodologia essencial para gerenciar a complexidade de sistemas grandes, promovendo a Separação por Domínio. O conceito central é o Bounded Context (Contexto Delimitado), que define as fronteiras de um modelo de domínio específico. Em uma arquitetura de microserviços, cada serviço deve idealmente corresponder a um Bounded Context, garantindo que a Linguagem Ubíqua (o vocabulário compartilhado entre especialistas de domínio e desenvolvedores) seja consistente dentro daquele limite.

A separação por domínio, quando bem executada, garante a alta coesão interna e o baixo acoplamento externo, permitindo que os serviços evoluam de forma independente.

2.2. Princípios S.O.L.I.D. em Microserviços

Os princípios S.O.L.I.D. [2], embora originários da Programação Orientada a Objetos, são cruciais para a arquitetura de microserviços:

| Princípio | Relevância em Microserviços | Implicação Técnica |

|---|---|---|

| SRP (Single Responsibility) | O microserviço deve ter uma única razão para mudar, alinhada ao seu Bounded Context. | Evita serviços monolíticos e garante que a mudança em um domínio não afete outros. |

| OCP (Open/Closed) | O serviço deve ser aberto para extensão (ex: novos handlers de eventos), mas fechado para modificação. | Uso de injeção de dependência e padrões como Strategy para estender funcionalidades sem alterar o código principal. |

| LSP (Liskov Substitution) | Garante que a substituição de componentes (ex: adaptadores de infraestrutura) não quebre o sistema. | Crucial para a Arquitetura Hexagonal, onde ports e adapters podem ser trocados. |

| ISP (Interface Segregation) | Evita interfaces "gordas" e garante que os clientes não dependam de métodos que não usam. | Interfaces de comunicação (APIs, contratos de eventos) devem ser mínimas e específicas. |

| DIP (Dependency Inversion) | O código de domínio (regras de negócio) não deve depender da infraestrutura (bancos de dados, filas). | Base fundamental para a Clean/Hexagonal Architecture. |

3. Pilar II: Arquiteturas Modulares e Desacopladas

Para proteger o domínio de negócio das mudanças de infraestrutura, arquiteturas como a Clean e a Hexagonal são indispensáveis.

3.1. Clean Architecture e Arquitetura Hexagonal

A Clean Architecture [3] e a Arquitetura Hexagonal (Ports and Adapters) [4] são variações do mesmo princípio: a Regra da Dependência. Esta regra estabelece que as dependências de código-fonte só podem apontar para dentro, ou seja, o código de infraestrutura (camadas externas) deve depender do código de domínio (camadas internas), e nunca o contrário.

A Arquitetura Hexagonal foca na separação do núcleo de domínio (o hexágono) da infraestrutura através de Portas (interfaces definidas pelo domínio) e Adaptadores (implementações de infraestrutura que se conectam às portas). Isso garante a Modularidade e a Independência da Infraestrutura, permitindo que o sistema seja testado e evoluído sem a necessidade de mocks complexos para o domínio.

3.2. Modularidade (Modular vs. Non-Modular)

A modularidade não é apenas uma questão de organização de pastas, mas sim de coesão e acoplamento. Uma arquitetura Modular (como a promovida pela Hexagonal) encapsula o domínio de forma que a lógica de negócio seja isolada. Uma arquitetura Non-Modular (como a tradicional em camadas, onde o domínio é acoplado ao ORM ou à camada de persistência) torna a manutenção e a refatoração proibitivamente caras.

4. Pilar III: Comunicação Assíncrona e Event-Driven

A comunicação assíncrona é a espinha dorsal de um sistema distribuído resiliente, permitindo que os serviços operem de forma independente e tolerem falhas temporárias.

4.1. SQS vs. Kafka: Trade-offs para o Desenvolvedor Sênior

A escolha entre Amazon SQS (Simple Queue Service) e Apache Kafka depende fundamentalmente do padrão de comunicação desejado:

| Característica | Amazon SQS | Apache Kafka |

|---|---|---|

| Padrão | Message Queue (Fila de Mensagens) | Event Streaming (Barramento de Eventos) |

| Consumo | Destrutivo (a mensagem é removida após o consumo) | Não Destrutivo (o offset do consumidor é rastreado) |

| Caso de Uso Primário | Job Queues, tarefas fire-and-forget, desacoplamento simples. | Event Sourcing, Data Streaming, Change Data Capture (CDC), Replayability. |

| Garantia de Ordem | Não garantida (a menos que se use SQS FIFO) | Garantida dentro de uma partição. |

| Complexidade/Custo | Serverless, baixo custo operacional, fácil de usar. | Requer gerenciamento de clusters (ou serviço gerenciado como MSK), maior complexidade. |

O desenvolvedor sênior deve entender que o SQS é ideal para desacoplamento de tarefas simples e para o padrão Serverless (integrando-se nativamente com AWS Lambda), sendo FinOps-friendly devido ao seu modelo de pagamento por uso. O Kafka é a escolha técnica para sistemas Event Sourcing ou onde a reprocessabilidade do histórico de eventos (replayability) é um requisito de domínio.

4.2. Event-Driven Architecture (EDA)

A EDA utiliza eventos para comunicar mudanças de estado entre serviços. O uso de SQS ou Kafka permite que os serviços sejam Event-Driven, garantindo:

- Escalabilidade: Serviços podem ser dimensionados de forma independente.

- Resiliência: A falha de um serviço não impede a produção de eventos, que serão consumidos quando o serviço se recuperar.

5. Pilar IV: Implantação, Operação e FinOps

A excelência operacional em ambientes de nuvem é guiada por princípios de design e práticas de gestão de custos.

5.1. The Twelve-Factor App

A metodologia The Twelve-Factor App [5] define um conjunto de princípios para a construção de aplicações Software-as-a-Service (SaaS) que são portáveis, resilientes e escaláveis. Fatores como Config (armazenar configuração no ambiente), Backing Services (tratar serviços de apoio como recursos anexados) e Logs (tratar logs como streams de eventos) são cruciais para a automação e a operação em nuvem.

5.2. Serverless (Lambda) e FinOps-Friendly

A arquitetura Serverless, exemplificada pelas AWS Lambda functions, é uma poderosa ferramenta para a Comunicação Assíncrona e a Integração com Legado.

- Lógica Assíncrona: Lambdas são event-driven por natureza, sendo facilmente acionadas por SQS, SNS ou eventos do Kafka (via event source mapping).

- FinOps-Friendly: O Serverless é inerentemente FinOps-friendly [6], pois o pagamento é estritamente por uso (tempo de execução e memória), eliminando o custo de recursos ociosos (idle resources).

O desenvolvedor sênior deve projetar Lambdas para serem efêmeras e sem estado (stateless), maximizando a eficiência de custo e a escalabilidade horizontal.

6. Pilar V: Observabilidade de Alto Nível (DataDog)

Em um ecossistema distribuído, a Observabilidade é a capacidade de inferir o estado interno do sistema a partir de seus dados externos (Logs, Métricas e Traces). O DataDog [7] é uma plataforma unificada que permite implementar essa observabilidade de forma coesa.

6.1. Logs Estruturados e Tracing Distribuído

A base da observabilidade é a correlação de dados:

- Logs Estruturados: Logs devem ser emitidos em formato JSON (ou similar) para facilitar a indexação e a busca. Campos essenciais como

timestamp,level,messagee, crucialmente, otrace_idespan_idsão obrigatórios. - Tracing Distribuído (APM): O DataDog APM (Application Performance Monitoring) utiliza o Distributed Tracing para rastrear uma única requisição (trace) através de múltiplos serviços (spans). Isso é vital para diagnosticar latência e falhas em arquiteturas event-driven, onde a comunicação assíncrona dificulta o rastreamento manual.

6.2. Métricas, Dashboards e Gatilhos Preditivos

A maturidade da observabilidade se manifesta na capacidade de antecipar problemas em vez de apenas reagir a eles.

| Componente | Objetivo Sênior | DataDog |

|---|---|---|

| Métricas | Definir SLIs (Service Level Indicators) de domínio (ex: taxa de sucesso de processamento de eventos). | Coleta automática de métricas de infraestrutura (CPU, memória) e métricas customizadas de aplicação. |

| Dashboards | Criar SLOs (Service Level Objectives) visuais e dashboards de saúde do ecossistema. | Visualização unificada de Logs, Métricas e Traces para rápida correlação de causa-raiz. |

| Alarmes/Gatilhos | Criar Gatilhos Preditivos baseados em desvios de comportamento (anomalies) ou saturação de recursos. | Alarmes configurados não apenas para falhas (erros 5xx), mas para degradação de performance (ex: latência do SQS subindo, indicando saturação). |

A separação clara de responsabilidades e domínios (DDD) facilita a criação de dashboards e alarmes específicos para cada Bounded Context, garantindo que as equipes de engenharia tenham visibilidade total sobre a saúde de seus serviços.

7. Conclusão

O desenvolvedor sênior moderno é um integrador de princípios. A aplicação rigorosa de DDD e Clean/Hexagonal Architecture garante a manutenibilidade e a evolução do domínio. A escolha estratégica entre SQS e Kafka define a resiliência e a escalabilidade da comunicação. A adoção de Serverless e FinOps otimiza a operação e o custo. Finalmente, a implementação de Observabilidade de Alto Nível com DataDog transforma dados operacionais em inteligência preditiva. Dominar essa convergência de design, comunicação, operação e monitoramento é o que define a excelência em engenharia de software no cenário atual.

Referências

[1] Evans, E. (2003). Domain-Driven Design: Tackling Complexity in the Heart of Software. Addison-Wesley Professional.

[2] Martin, R. C. (2009). Clean Code: A Handbook of Agile Software Craftsmanship. Prentice Hall.

[3] Martin, R. C. (2017). Clean Architecture: A Craftsman's Guide to Software Structure and Design. Prentice Hall.

[4] Cockburn, A. (2005). Hexagonal Architecture. Disponível em: http://alistair.cockburn.us/Hexagonal+architecture

[5] Heroku. (n.d.). The Twelve-Factor App. Disponível em: https://12factor.net/

[6] Datadog. (n.d.). Unify your FinOps and engineering workflows in Datadog. Disponível em: https://www.datadoghq.com/blog/cloud-cost-management-finops/

[7] Datadog. (n.d.). Observability in Event-Driven Architectures. Disponível em: https://www.datadoghq.com/architecture/observability-in-event-driven-architecture/